Was genau ist "[email protected]" Ransomware?

Dharma cryptomalware Familie wird größer von Tag zu Tag, die vor kurzem "[email protected]" Ransomware wurde in die Familie aufgenommen. Anders als bei herkömmlichen Ransomware wird bei Server-Infrastrukturen und Unternehmensnetzwerke (kleine Unternehmen) ausgerichtet. Des Weiteren zeigt die Sicherheitsforschung berichten, dass diese Ransomware auf die Zielcomputer mithilfe von Remote Desktop Protocol (RDP) Verbindungen oder verschiedene Phishing-Attacken ausgeliefert. In solchen Angriffen Server-Administratoren unerwarteten E-Mails mit wichtigen Informationen über Sicherheitslücken oder Serverfehler erhalten können, wenn sie angehängten Dateien doppelklicken, um detaillierte Informationen zu sehen ", [email protected]" Ransomware übernimmt auf den Systemen mit den gleichen Netzwerken verbunden.

Die gleiche Taktik wurden auch von anderen Dharma Varianten wie [email protected] und KimcilWare Ransomware verwendet. Diese Ransomware-Programme wurden speziell zu übernehmen, die auf Servern verwendet, die nicht täglich Backup-Lösung verfügen. Genau wie andere Dharma-Varianten "[email protected]" Ransomware auch mit Command and Control-Server über gesicherte TOR-Netzwerk kommunizieren, wenn auch keine wie auch seine Aktivitäten und Fußabdruck verfolgen können. Interessanter, erzeugen diese Ransomware eine einzigartige Verschlüsselungsschlüssel rechts, bevor sie auf den betroffenen Computern Dateiverschlüsselungsprozess fortfahren. Es kann folgende Arten von Dateien gespeichert auf der lokalen Festplatte oder Netzlaufwerk montiert chiffrieren:

LNK, .log, .mk, .msp, .pl, .pm, .png, .pod, .ppt, .pptx, Py, .pyc, .rar, .rdf, .rtf, .sam, .scf , .sfx, .sig, .sqlite, .sst, .tcc, tmp, .txt, .wav, .wb2, .wma, .wmdb, WPD, WPG, WPL, .xa, .xbn. xls, xlsx, .xml .xss, .zip, acrodata, .au3, BAK, .bat, .bin, .bmp, CHM, .dat, Db, def, .dic, .dll. doc, docx, .dot, DOTM, .dotx, .dtd, .e2x, .exe, .flt, .gif, .h, .hxl, .hxn, .hxw, ICO, IDL, ini, .ion, .jpg, HPP, .htm, .html, .htt, .hxh, Js, .json, .jsx, .lck, LIB, lic.

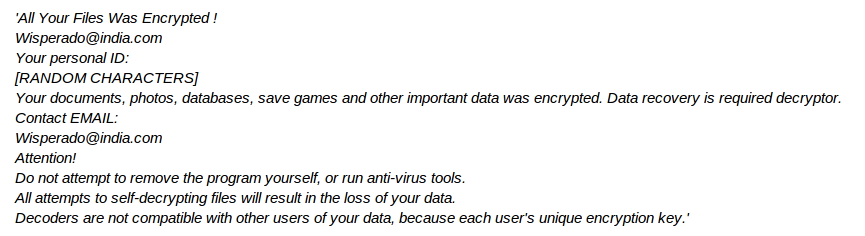

'[email protected] "Ransomware zeigt folgende Erpresserbrief Nachricht:

Obwohl, können Sie diese Erpresserbrief auf Ihrem Desktop sowie in jedem Ordner verschlüsselt Dateien mit. In der Tat, die Ransomware Kopien "HOW TO DECRYPT files.txt 'auf verschiedenen Standorten. Laut Erpresserbrief, werden Sie gebeten, ab 3 Bitcoins zu zahlen (entspricht 3600 USD). Unglücklicherweise ist die Ransomware neu und es gibt keinen freien Entschlüsselung Tool zur Verfügung. Allerdings sollten Sie sich keine Sorgen, weil einige alternative Möglichkeiten, indem Sie einige Ihrer wichtigen Dateien ohne Probleme wiederherstellen können.

Erstens können Sie die Systemwiederherstellung verwenden, wenn Sie eine Systemwiederherstellungspunkt erstellt haben, wenn der Computer nicht mit '[email protected] "Ransomware betroffen war. Zweitens können Sie kostenlose Daten – Recovery – Software wie Schatten Explorer , um wieder Ihre Dateien mit '. [[email protected]] .viper1' Suffix verwenden. Schließlich solche Angriffe zu vermeiden, müssen Sie Ihre Anti-Malware-up-to-date und immer lizenziert. Auch vergessen Sie nicht vollständige Systemprüfung durch regelmäßig durchzuführen. Nun sollten Sie '[email protected] "Ransomware Abbauführer, gehen Sie wie folgt angegeben:

Cliquez ici pour télécharger gratuitement ‘[email protected]’ Ransomware Scanner

Entfernen ‘[email protected]’ Ransomware von Ihrem PC

Schritt 1: Entfernen ‘[email protected]’ Ransomware im abgesicherten Modus mit Eingabeaufforderung:

- Trennen Sie Ihren PC mit Netzwerkanschluss.

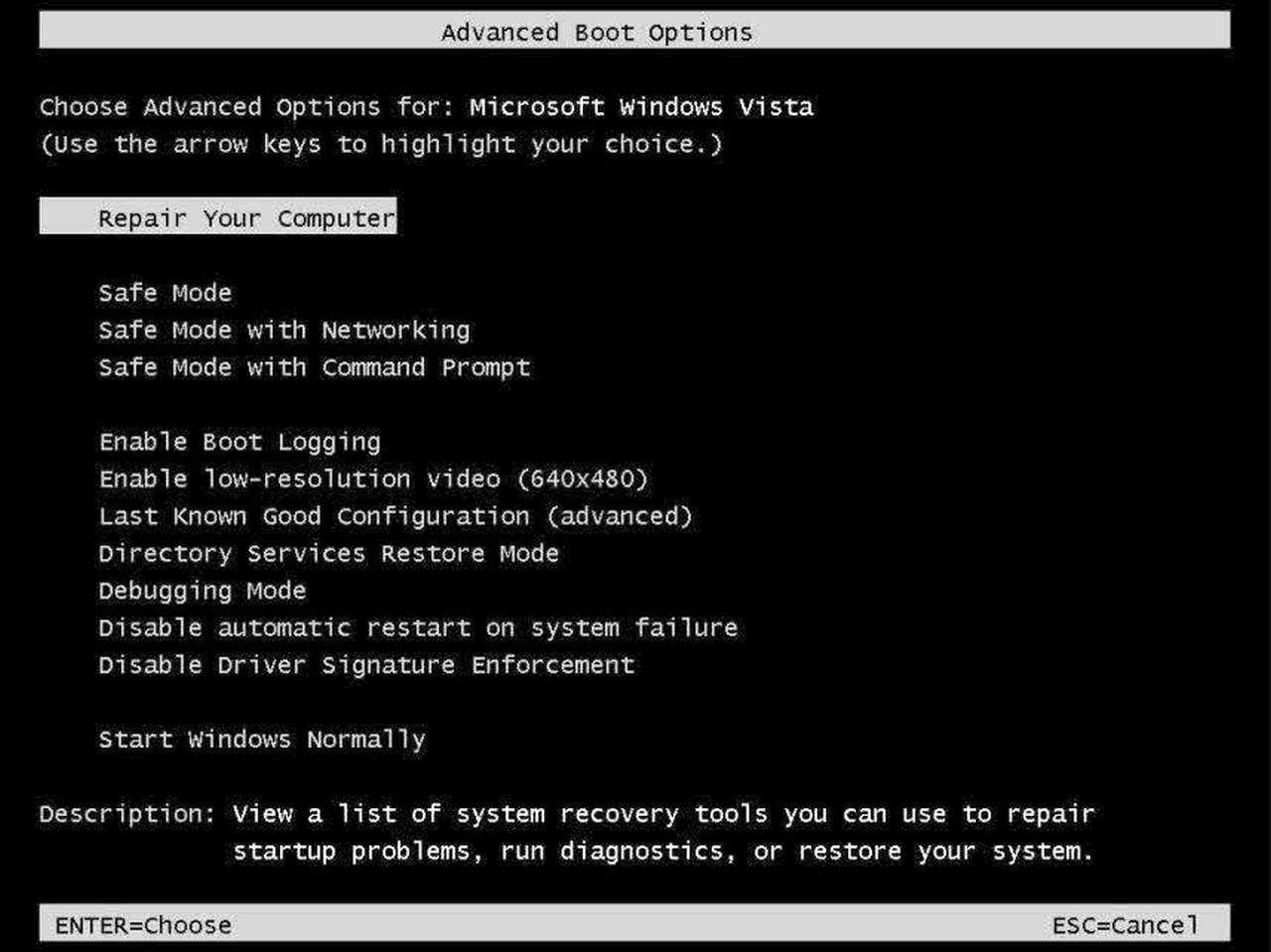

- Klicken Sie auf Restart-Taste und halten Sie F8-Taste drücken regelmäßig während Neustart des Systems.

- Wenn “Windows Advanced Options Menu” Show auf dem Bildschirm

- Wählen Sie dann “Abgesicherter Modus mit Eingabeaufforderung” und drücken Sie die Eingabetaste drücken.

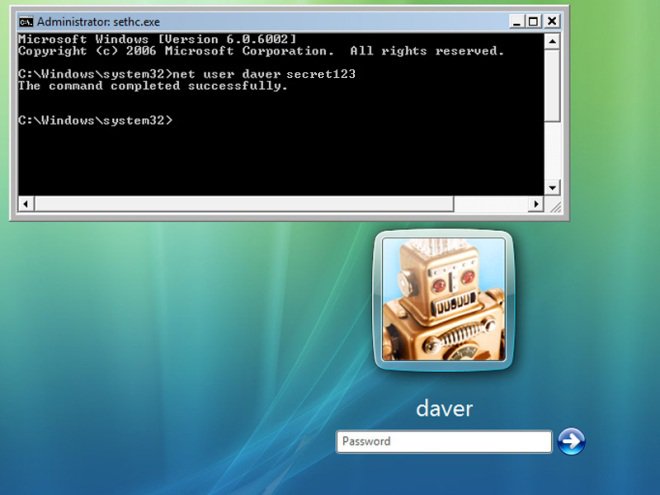

- Sie müssen Ihren Computer mit Administrator-Konto für volle Berechtigung anmelden.

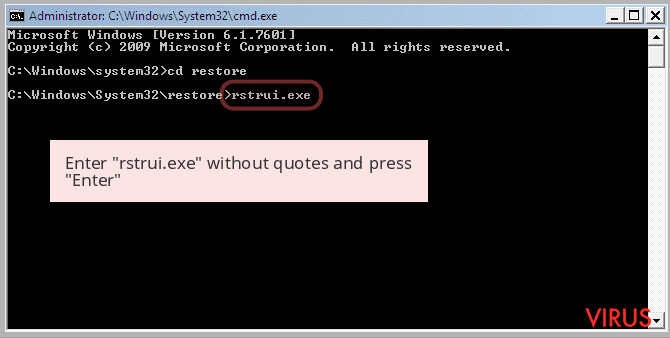

- Sobald die Eingabeaufforderung erscheint dann geben rstrui.exe und drücken Sie die Eingabetaste

- Folgen Sie nun den Anweisungen auf dem Bildschirm Systemwiederherstellung abzuschließen.

Schritt 2: Entfernen ‘[email protected]’ Ransomware MSConfig im abgesicherten Modus:

- Schalten Sie Ihren Computer und starten Sie es erneut.

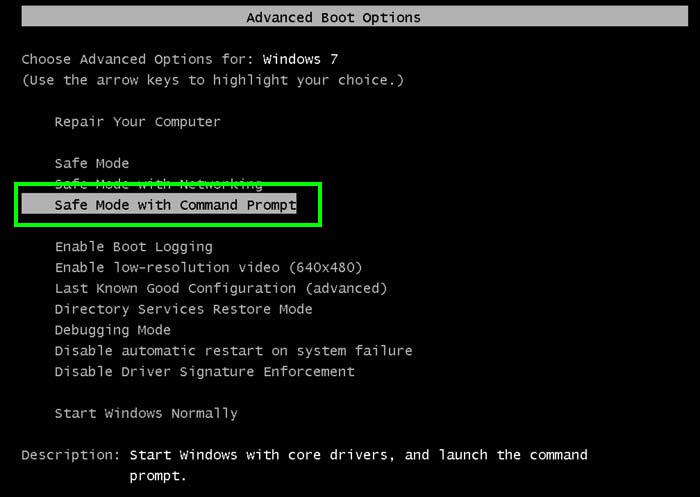

- Drücken Sie während des Booten die “F8-Taste” kontinuierlich zu öffnen “Windows-Menü Erweiterte Optionen”.

- Mit den Pfeiltasten “Safe Mode” Option, und drücken Sie die Eingabetaste.

- Sobald System Erste Schritte im Startmenü zu gehen. Geben Sie “msconfig” in das Suchfeld ein und starten Sie die Anwendung.

- Gehen Sie auf die Registerkarte Start und suchen Sie nach Dateien aus% AppData% oder% Temp% Ordner mit rundll32.exe. Sehen Sie ein Beispiel unten:

C: \ Windows \ System32 \ rundll32.exe C: \ Benutzer \ Benutzername \ AppData \ Local \ temp \ regepqzf.dll, H1N1

- Deaktivieren Sie alle bösartigen Einträge und die Änderungen speichern.

- Nun starten Sie Ihren Computer normal.

Schritt 3: bösartiger Prozess tötet, um ‘[email protected]’ Ransomware Verwandte

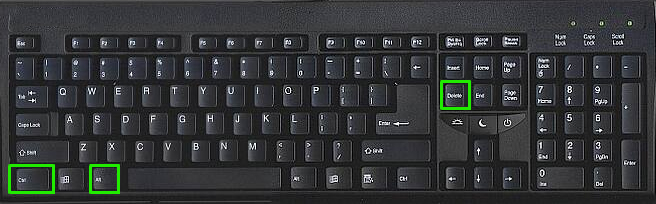

- Drücken Sie Alt + Strg + Entf Tasten zusammen.

- Es wird die Task-Manager auf dem Bildschirm öffnen.

- Gehen Tab zu verarbeiten und zu finden ‘[email protected]’ Ransomware bezogen Prozess.

- Klicken Sie auf den Prozess beenden Schaltfläche Jetzt den laufenden Prozess zu stoppen.

Schritt 4: Entfernen ‘[email protected]’ Ransomware Virus von Registrierungseintrag

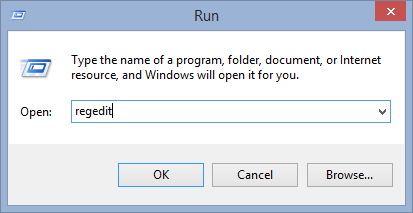

- Drücken Sie “Windows + R” -Taste zusammen Run Box zu öffnen.

- Geben Sie “regedit” ein und klicken Sie auf OK.

- Suchen und entfernen Sie ‘[email protected]’ Ransomware zugehörigen Einträge.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnceEx

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunServices

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunServicesOnce

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Runonce

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunServices

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunServicesOnce

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run

Nun hoffentlich haben Sie völlig den ‘[email protected]’ Ransomware-Virus von Ihrem Computer entfernt. Wenn Sie erhalten, sind noch Lösegeld Nachricht von der Bedrohung oder nicht in der Lage auf Ihre Dateien zugreifen können, dann bedeutet dies, dass Virus immer noch in Ihrem Computer bleiben. In einer solchen Situation haben Sie keine andere Option außer diesen Virus Entfernen von leistungsfähigen Malware Removal Tool.

Während, wenn Sie haben keine Sicherungskopie Ihrer infizierten oder verschlüsselte Dateien, dann können Sie auch Ihre Windows-Betriebssystem neu zu installieren. Dadurch werden alle Dateien und Daten wie zusammen mit der ‘[email protected]’ Ransomware-Infektion zu löschen. Sie erhalten einen völlig leeren Computersystem ohne Dateien. Jetzt können Sie Ihre Sicherung verwenden, um Ihre Dateien zu erhalten. Wenn Sie keine Sicherung haben dann Malware Removal Tool ist eine bessere Option für Sie.

Wenn Sie irgendeine Frage oder eine Frage betreffend Ihrem Computer haben, dann können Sie ganz einfach Ihr Problem zu fragen Sie unsere Experten. Gehen Sie auf die Seite Irgendeine Frage stellen und die Antwort für Ihre Anfrage direkt von aus Experten.