PYCL Ransomware Nutzt RIG Exploit Kit (EK) Infektion zu verbreiten

Am vergangenen Samstag, entdeckte Sicherheitsforscher – Team eine neue Malware als PYCL Ransomware erkannt. Diese neue Ransomware wird durch EITest in das RIG Exploit Kit ausgeliefert. Es wird festgestellt , dass dieses Lösegeld Bedrohung nur bei den Systembenutzern einen Tag lang getestet wurde , damit es nicht den Verschlüsselungsprozess durchführt. Es kann ein Test in der Cyber – Welt betrieben werden , wie funktioniert es funktioniert. Wie es verwendet einige ähnliche Farben und Schnittstelle , die wie CTBLocker oder Citroni Ransomware scheint. Es wurde in verschiedenen Sprachen geschrieben und es gibt keine Unterscheidungszeichenfolgen in dem Erpresserbrief oder ausführbaren Dateien dieser Bedrohung. Es wurde in der Programmiersprache Python und das Skript ist bekannt als „cl.py“ programmiert. Es scheint identisch mit SADStory oder CryPy Ransomware , die auch Python – Verschlüsselung Griff verwendet.

Technische Informationen über PYCL Ransomware

| Name | PYCL Ransomware |

| Art | Ransomware |

| Dateierweiterung | "Cl.py" |

| Verteilung | RIG Exploit-Kit und EITest usw. |

| O angegriffen | Fenster OS |

PYCL Ransomware geliefert durch RIG Exploit Kit und EITest

Auf dem Nachweis Tag dieser PYCL Ransomware zahlreichen von Sicherheitsexperten festgestellt , dass EITest die Besucher RIG Exploit Kit geschoben, die für die Verteilung dieses sehr Lösegeld Virus verantwortlich ist. Dies alles Betrieb wurde über eine bösartige Web – Domain gesteuert , die die Benutzer auf der Infektion Spreitmittel RIG Umleiten , die dann nach versuchen , die Schwachstellen von Lösegeld – Virus auf dem System des Benutzers zu installieren. Die EITest wurde sowohl PYCL und The Cerber zugleich getestet , aber das Lösegeld Bedrohung Verteilung hat nur einen Tag lang getestet.

Ist PYCL Ransomware ist ein Teil von RaaS?

Eine der Dateien dieses Lösegeld – Virus enthalten ist NSIS – Installer , die user.txt genannt wird. Es enthält eine Reihe von „xkwctmmh“ , die bei jeder einzelnen Anforderung an dem Command & Control – Server gesendet wurde. Neben diesem verwendet sie auch die gleiche Zeichenfolge , wenn die Ransomware von den Experten geprüft wurde. Es stellt klar , dass es ein Teil der RaaS ist , wo der Hacker Benutzername als die Affiliate – Kennung verwendet.

Wie PYCL Ransom die Verschlüsselung durchführen?

Diese PYCL Ransomware wurde einmal auf dem System installiert ist dann , wie es NSIS – Installer verwendet , die in Python geschrieben wurden und es wird verwendet , um die Benutzer – Daten zu verschlüsseln. Dann sendet er einen Erpresserbrief und Anleitung, wie man das Lösegeld zu zahlen. Es ist auch bei jedem Schritt des Verfahrens bei der Fehlersuche oder Statusinformationen an die Entwickler mit C & C – Servern verbunden. Wenn es ausgeführt wird die Datei zu extrahieren „% AppData \ Roaming \ How_Decrypt_My_Files \ Ordner“ und die Sprachinhalte werden in „% AppData% \ cl Ordner“ extrahiert werden. So sollen Sie einen starken Anti-Malware verwenden PYCL Ransomware aus dem System zu entfernen und Wiederherstellen von Dateien Backup ausgeführt werden sollen.

Cliquez ici pour télécharger gratuitement PyCL Ransomware Scanner

Frei Scannen Sie Windows PC PyCL Ransomware zu erkennen A: So entfernen Sie PyCL Ransomware von Ihrem PC

Schritt: 1 Wie Windows im abgesicherten Modus mit Netzwerktreibern neu zu starten.

- Klicken Sie auf Neu starten, um Ihren Computer neu zu starten,

- Drücken und halten Sie während des Neustarts die F8-Taste gedrückt.

- Vom Boot-Menü wählen Sie den abgesicherten Modus mit Netzwerktreibern mit den Pfeiltasten .

Schritt: 2 Wie PyCL Ransomware Verwandte Prozess von der Task-Manager zu töten

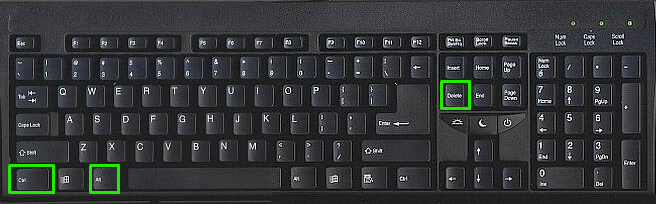

- Drücken Sie Ctrl+Alt+Del zusammen auf der Tastatur

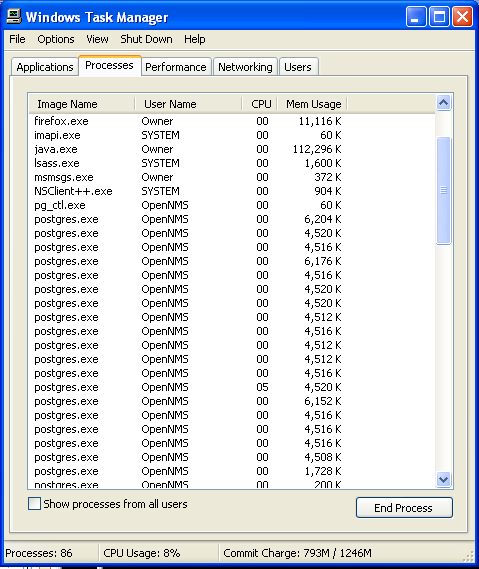

- Es wird Öffnen Sie den Task-Manager auf Windows

- Gehen Registerkarte Prozess der PyCL Ransomware bezogen Prozess finden.

- Klicken Sie nun auf Schaltfläche Prozess beenden, um diese Aufgabe zu schließen.

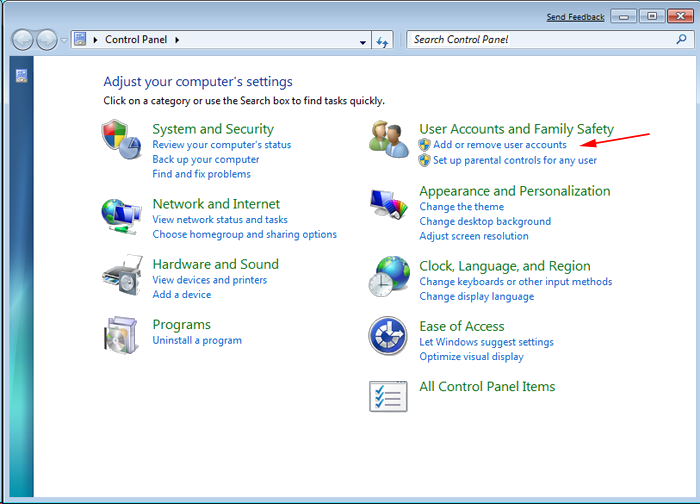

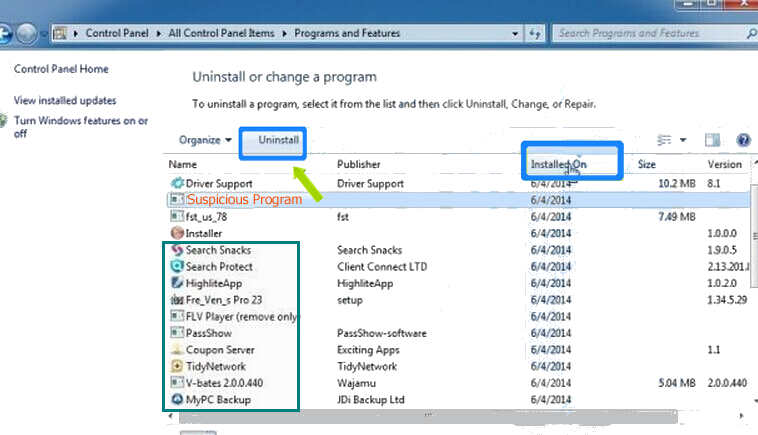

Schritt 3 Deinstallieren PyCL Ransomware von Windows Control Panel

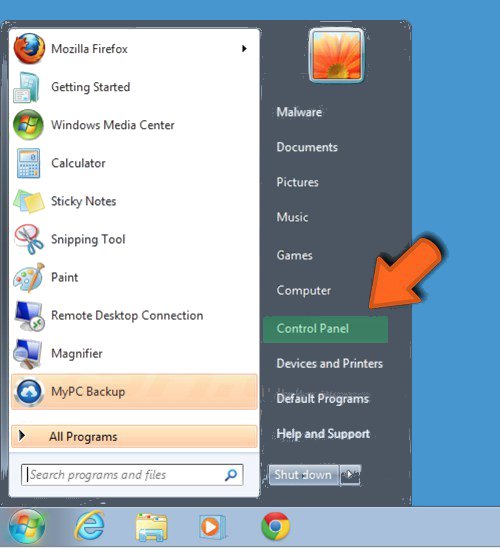

- Besuchen Sie das Startmenü die Systemsteuerung zu öffnen.

- Wählen Sie Programm deinstallieren Option aus der Kategorie Programm.

- Wählen Sie und entfernen Sie alle PyCL Ransomware zugehörige Artikel aus der Liste.

B: Wie PyCL Ransomware Verschlüsselte Dateien wiederherstellen

Methode: 1 von ShadowExplorer Verwendung

PyCL Ransomware vom PC Nach dem , dass die Benutzer verschlüsselte Dateien wiederherstellen sollte. Da verschlüsselt Ransomware fast alle gespeicherten Dateien mit Ausnahme der Schattenkopien , sollte man versuchen, die Originaldateien und Ordner Kopien mit Schatten wiederherzustellen. Dies ist, wo Shadow kann sich als praktisch.

Herunterladen ShadowExplorer Jetzt

- Einmal heruntergeladen, installieren Schatten Explorer in Ihrem PC

- Double Click um es zu öffnen und jetzt C wählen: Antrieb von links Panel

- In dem Zeitpunkt eingereicht wird Benutzern empfohlen, Zeitrahmen von mindestens einem Monat zu wählen vor

- Wählen und wechseln Sie zu dem Ordner verschlüsselten Daten mit <

- Rechtsklick auf die verschlüsselten Daten und Dateien

- Wählen Sie Option Exportieren und wählen Sie ein bestimmtes Ziel die Original-Dateien für die Wiederherstellung

Methode: 2 Wiederherstellen Windows PC Werkseinstellungen

die oben genannten Schritte werden dazu beitragen, PyCL Ransomware vom PC zu entfernen. Wenn jedoch nach wie vor Infektion weiterhin besteht, sollten Anwender ihre Windows PC auf seine Werkseinstellungen wiederherstellen.

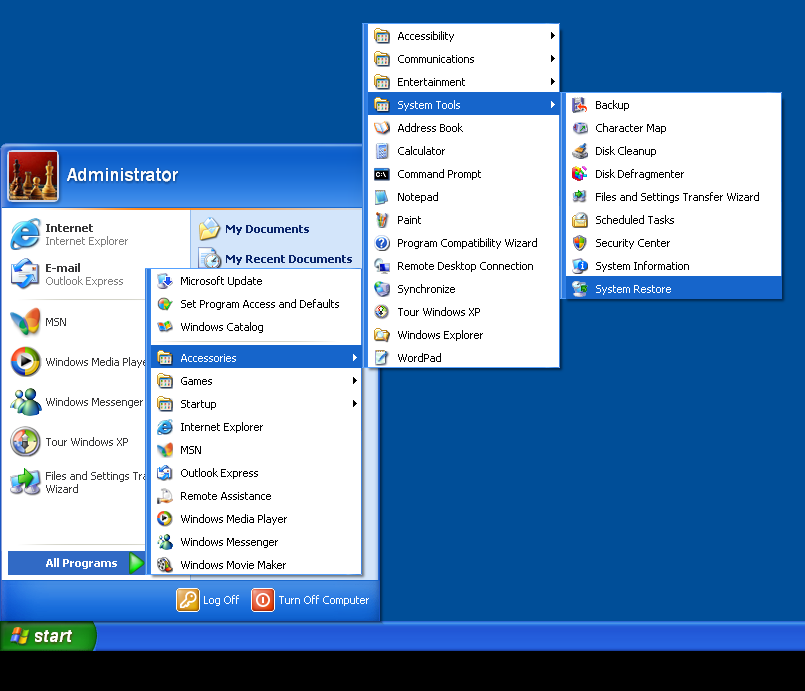

Die Systemwiederherstellung in Windows XP

- Melden Sie sich an Windows als Administrator an.

- Klicken Sie auf Start > Alle Programme > Zubehör.

- Finden Systemprogramme und klicken Sie auf Systemwiederherstellung

- Wählen Sie Wiederherstellen Computer zu einem früheren Zeitpunkt und klicken Sie auf Weiter.

- Wählen Sie einen Wiederherstellungspunkt , wenn das System nicht infiziert wurde und klicken Sie auf Weiter.

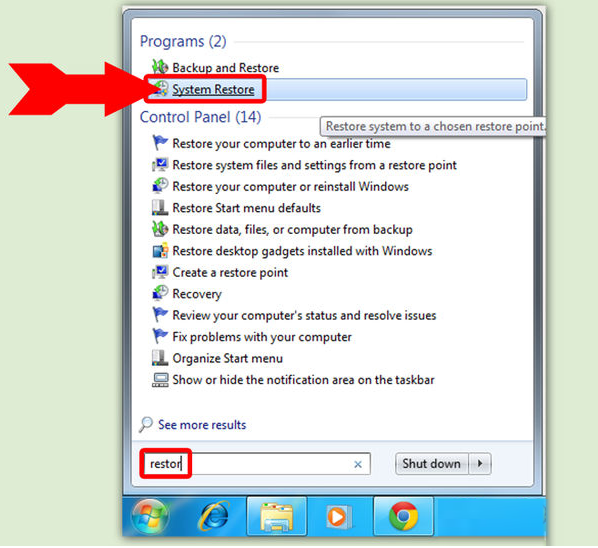

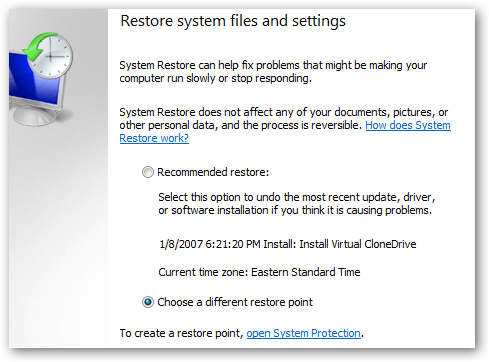

Systemwiederherstellung Windows 7 / Vista

- Gehen Sie auf Start und Wiederherstellung in das Suchfeld zu finden.

- Wählen Sie nun die Systemwiederherstellung aus den Suchergebnissen

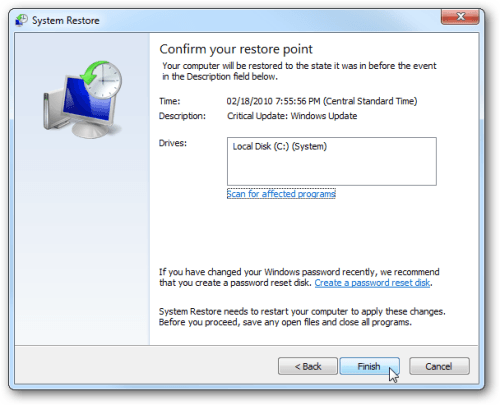

- Wiederherstellen von Systemfenster klicken Sie auf die Schaltfläche Weiter.

- Wählen Sie nun eine Wiederherstellungspunkte , wenn Ihr PC nicht infiziert war.

- Klicken Sie auf Weiter und folgen Sie den Anweisungen.

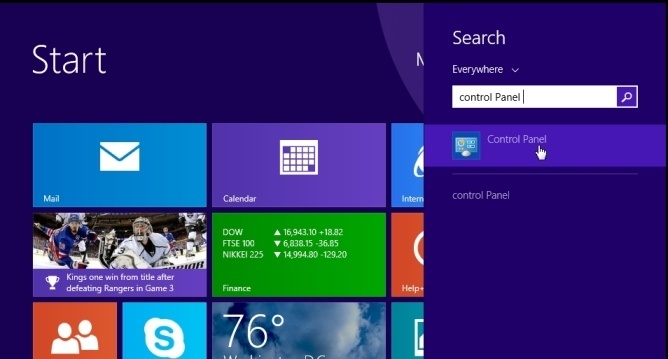

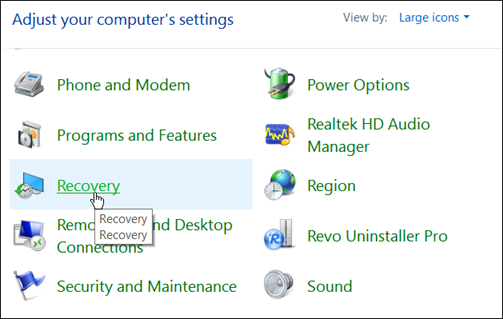

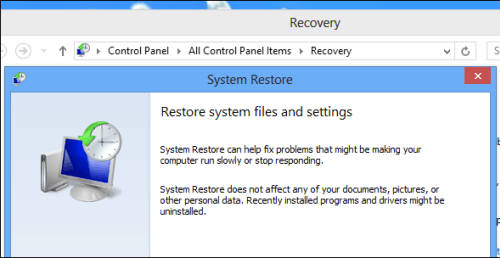

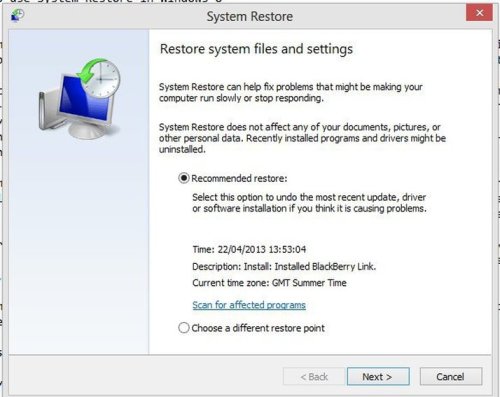

Systemwiederherstellung Windows 8

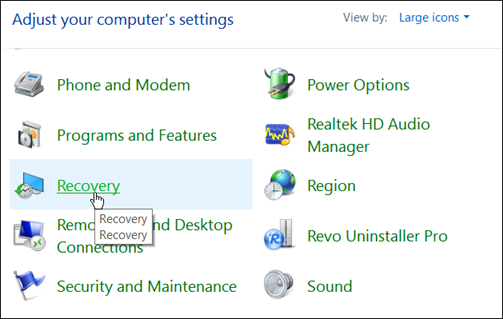

- Gehen Sie auf die Suchfeld und geben Sie Control Panel

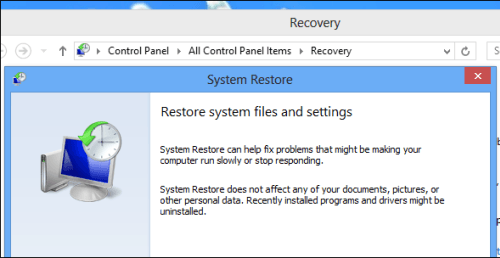

- Wählen Sie die Systemsteuerung und öffnen Sie die Recovery Option.

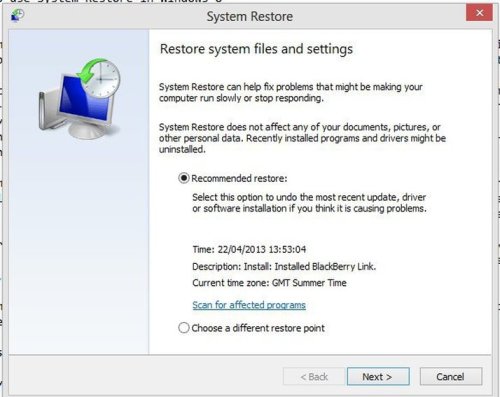

- Wählen Sie Jetzt Öffnen Sie die Systemwiederherstellungsoption

- Finden Sie heraus, jeden letzten Punkt wiederherstellen, wenn Ihr PC nicht infiziert war.

- Klicken Sie auf Weiter und folgen Sie den Anweisungen.

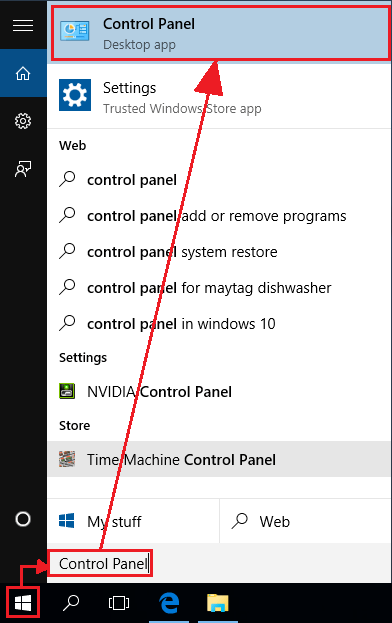

Systemwiederherstellung Windows 10

- Rechtsklick auf das Startmenü und wählen Sie die Systemsteuerung .

- Öffnen Sie die Systemsteuerung und finden Sie die Wiederherstellungsoption .

- Wählen Sie Recovery > Öffnen Sie die Systemwiederherstellung > Nächster.

- Wählen Sie einen Wiederherstellungspunkt vor der Infektion Weiter > Fertig.

Methode: 3 Verwenden von Daten Wiederherstellung Software

Stellen Sie Ihre Dateien verschlüsselt durch PyCL Ransomware mit Hilfe von Data Recovery Software

Wir verstehen, wie wichtig Daten für Sie. Incase die verschlüsselten Daten nicht mit den oben genannten Methoden wiederhergestellt werden, sollten Anwender wiederherzustellen und Originaldaten Daten Wiederherstellung Software wiederherstellen verwenden.